Cloud Services :: Cloud 4.0

Wir bieten Ihnen Cloud-Lösungen in unserem oder ihrem eigenen Datenzentrum mit einer Erfahrung seit 1998. Dabei orientieren wir uns an den sechs Kriterien der BIO LOGICAL IT: Gesundheit, OpenSource und Unix, Minimierung Ihres IT Fußabdrucks, bestmögliche IT-Sicherheit, modernste Datensicherheit, weitestgehende Unabhängigkeit.

Bei uns bekommen Sie alles aus einer Hand: Beratung, Design, Planung, Realisierung, Hosting und Support.

Zudem zertifizieren wir auch Systeme zur BIO LOGICAL IT damit Sie auf Nummer sicher gehen.

VMware vSphere ESXi

Seit 2015 haben wir positive Erfahrungen mit VMware vSphere ESXi, eine Virtualisierungsplattform, auf deren Basis, wir unseren Kunden perfekte virtuelle Cloud-Lösungen anbieten. Zukünftig planen wir auch Proxmox zu verwenden.

Linux

Wir arbeiten seit 1999 als Linux System-Administratoren mit allen Komponenten, z.B. Webserver, Datenbanken, Mail, DNS und Java/PHP-Produktionsumgebungen.

BSD Unix

Berkeley Software Distribution Unix. Wir sind seit 2011 FreeBSD-, pfSense-Firewall-, VPN- und Netzwerk-Experten und realisieren jede Art von Netzwerk.

Netzwerktechnologie

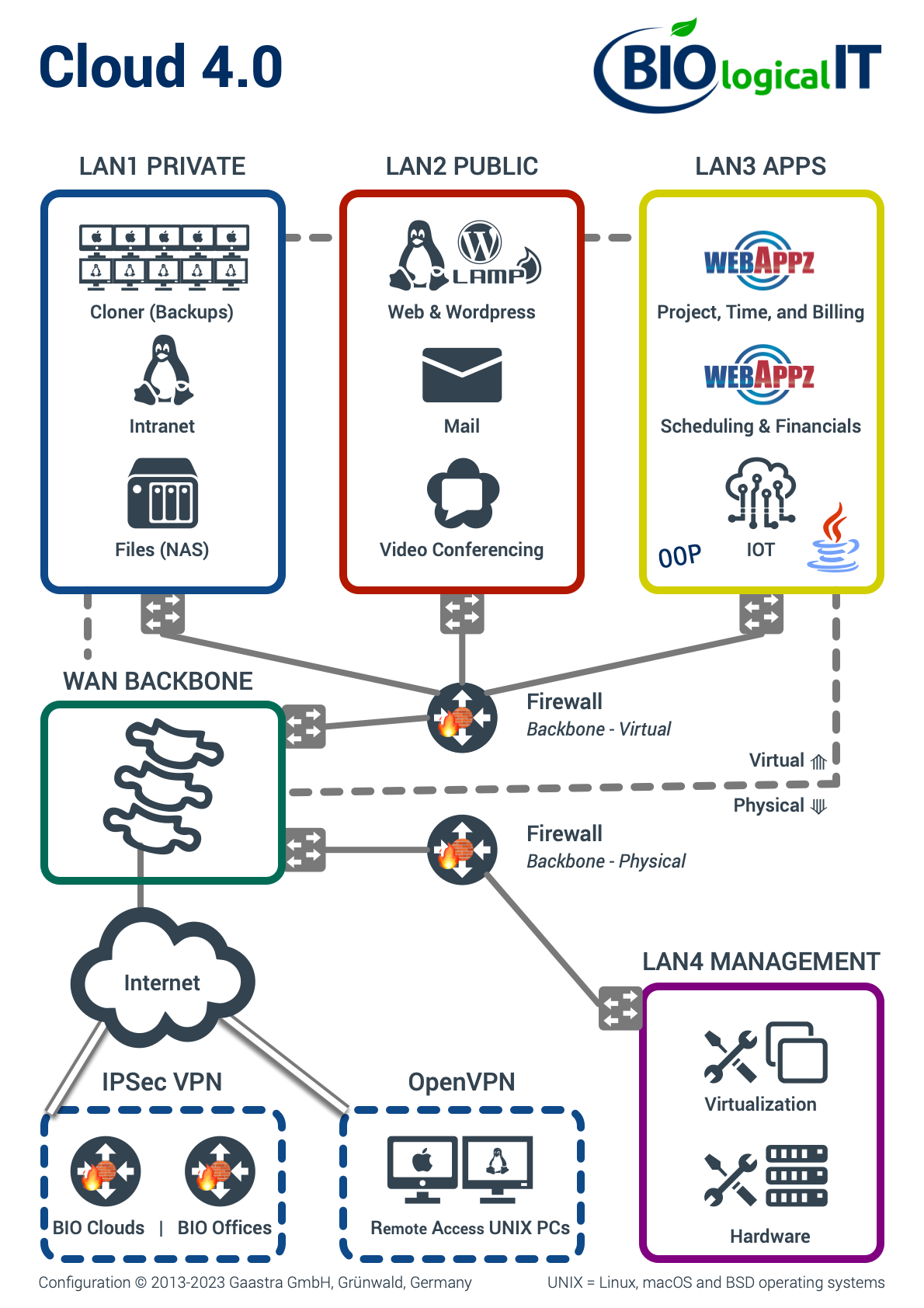

Der grundlegendste Teil unseres Konzeptes ist der Aufbau Ihres Cloud-Netzwerkes. Wir verwenden mehrere sogenannte "Virtuelle Subnets", um mit verschiedenen exakt definierten Zugriffsberechtigungen Ihre Anlagen in mehrere Netzwerk-Bereiche aufzuteilen. Diese Partitionierung des Netzwerkes wird exakt angesteuert über virtuelle Firewalls und virtuelle Switches. Dadurch bleiben die Gefahren eines potenziellen Übergriffes auf den jeweiligen Teilbereich beschränkt. Sollte zum Beispiel ein Videokonferenz-Server angegriffen werden, könnte durch die daraus resultierende Sicherheitslücke lediglich auf das "OPEN"-Netzwerk zugegriffen werden, während alle andere Teile des Netzwerkes abgesichert sind. (Bild unten)

Virtualisierung der Hardware

Abgesehen vom Hardware-Management ist komplett alles bei uns in der Cloud virtuell, d.h. alle Netzwerke, Switches und sämtliche Server! Wenn ein Hacker sich Zugriff zum Datenzentrum beschaffen würde, kann er sich trotzdem nicht physikalisch mit diesen Netzwerken verbinden, denn es gibt keine technischen Einfallstore. Das Hardware-Management hat einen eigenen abgetrennten Zugriff mit einem eigenen IPSec-VPN Tunnel. Weitere Vorteile der Virtualisierung sind Ausfallsicherheit, Strom- und Platzersparnis.

Optional konfigurieren wir Ihnen - für eine noch höhere Ausfallsicherheit - in einem anderen Rechenzentrum ein zweites "Standby"-Cluster. Dieses würde gegebenenfalls an einem anderen Standort virtuelle Netzwerk- und Server-Funktionen übernehmen, wenn das Cluster im ersten Datenzentrum ausfällt.

Als energiesparende Alternative zu einem "Standby"-Cluster können wir auch die Cloud-Hardware mit vielen internen Ausfallsicherheiten/Redundanzen ausstatten (IT-Footprint wird reduziert). Durch einen Zweit-Trafo kann der Ausfall eines der Trafos kompensiert werden. Auf RAID-6 abgesicherte Festplatten kann auch dann noch zugegriffen werden, wenn die Haupt-Solid-State-Platten ausfallen (was tägliche Sicherung voraussetzt). Wir empfehlen zudem doppelte 10Gb-Glasfaser-Verbindungen (auf verschiedenen Switches) zum Internet-Backbone im Rechnenzentrum zu verwenden.

Firewalls

Früher haben wir im Interesse unserer Kunden immer die besten Technologien von Cisco verwendet. Seit 2011 verwenden wir hingegen das Open-Source-pfSense-Unix-System zum Absichern unserer Netzwerke, für Cloud, virtualisiert oder physikalisch. Die Vorteile sind: eine erheblich höhere Sicherheit, mehr Funktionalität, niedrigere Hardwarekosten, weniger Konfigurationssaufwand und weniger Stromverbrauch. Closed-Source-Firewalls versuchen wir mittlerweile zu vermeiden, weil der Code nicht einsehbar ist und folglich die dahinterliegenden Prozesse nicht verifiziert werden können. In unserer Cloud-Konfigurationen verwenden wir virtuelle und physikalische Firewalls.

Rechenzentrum an Internet Backbone

Wir legen Wert auf eine möglichst direkte Anbindung an den Hauptstrang ("Backbone") des Internets, um maximale Geschwindigkeit zu erreichen und nebenbei den Stromverbrauch und die erforderliche Hardware zu reduzieren. Das wird erreicht, indem nahezu alle Zwischenstationen ("Hops") eliminiert werden. Weniger Zwischenstationen bedeuten weniger potenzielle Sicherheitslücken und Ausfallstellen. Der Bezug unserer "BIO"-Philosophie zur Verbindung der Cloud Server mit dem Rückgrat des Internets wird im Bild nochmals verdeutlicht.

In unserem Rechenzentrum arbeiten wir zusammen mit den besten "Server-Hotels", die am Rückgrat des Internets liegen, wo sich die Hauptverbindungen vom Internet treffen. Bei diesen Verbindungen handelt es sich um Level3, Centurylink, Telia, Core-Backbone und Hofmair. Unser Rechenzentrum befindet sich im Münchener Osten und entspricht den neuesten Sicherheitsanforderungen. Die Kernpunkte unseres Datenzentrums sind:

- BIO LOGICAL IT Zertifizierung

- ISO 27001 Zertifizierung

- Two-Factor-Authentifizierung für den Eintritt sowie biometrischer Zugriffschutz in die Colo

- 24/7-Videoüberwachung

- PIN- und schlüsselgesicherte moderne Rittal- und Minkels-Racks

- Ausreichende Kühlleistung

- Redundante unterbrechungsfreie Stromversorgung N+1 inklusive Dieselgeneratoren als weitere Schutzmaßnahme

- Rauchmelder und Branderkennung mit Löschanlage

- Anbindung realisiert über BGPv4-Uplink für IPv4/IPv6 als direktes LIR-Mitglied bei RIPE

- Anbindung an Level3/CenturyLink, Telia, Core-Backbone

- Anbindung an DECIX Frankfurt, ECIX München, DECIX Hamburg, DECIX Düsseldorf

- Core-Netzwerk realisiert mit Extreme Networks, Brocade Communications, Unterverteilung u.a. mit Juniper

- Grünström-Zertifikat

- 100% Hosted in Germany

Wir errichten für Sie das Netzwerk-Design mit Konfigurierung, sowie die Einrichtung und Konfigurierung Ihrer virtuellen Server und Netzwerke. Anschließend übernehmen wir die komplette Betreuung. Damit verfügen Sie über Ihre eigene, private Cloud auf unserer Hardware. Alternativ können wir auch Ihre eigene Hardware unterbringen und betreuen nach unseren BIO LOGICAL IT-Prinzipien.

VPN Tunnel

Wir konfigurieren feste VPN-Tunnel (IPSec) zwischen Ihren Büros und Ihren privaten Cloud-Servern. Durch die VPN-Tunnel können Sie Ihre Daten sicher über das "Öffentliche Internet" übertragen. Wir liefern Ihnen die sichersten Tunnel, die es aktuell gibt (StrongSwan-Community). Zentrale Merkmale der von uns verwendeten maximalen Verschlüsselung sind z.B.: IKE V2, AES 256, SHA 512, DH-Group 30 und ESP.

Für mobile Endgeräte - die aus unserer Sicht am besten per Kabel mit dem Internet verbunden sind - bieten wir VPN-Tunnel "auf Abruf" (OpenVPN). Auf diese Weise können Ihre Mitarbeiter ihr Laptop, Tablet oder Smartphone mit maximaler Sicherheit zu Ihren Büros oder Ihren Cloud-Servern verbinden. Bei OpenVPN können wir ähnlich stark verschlüsseln, zum Beispiel mit AES 256, SHA 512, und D-H 4096 Bits.

Private Server

Wir können Ihnen private Server konfigurieren, die nur aus Ihren Büros und nur für Ihre mobilen Mitarbeiter (und IT-Betreuer) per VPN-Tunnel erreichbar sind. Niemand anders hat Zugriff auf diesen maximal abgesicherten Bereich. Weil das Risiko auf Brand, Diebstahl oder anderen Schaden im Büro wesentlich höher ist als in unseren Rechenzentren, ist ein Rechenzentrum der sicherste Ort, um den Schutz ihrer Daten zu gewährleisten. Wir schlagen folgende Dienstleistungen hier vor:

- Cloner Backups: Alle Arbeitsgeräte - Macs, Linux und Windows VMs - werden jede Nacht komplett in Ihre privaten Cloud gespiegelt. Bei Ausfall eines Gerätes kann in wenigen Minuten das Clone-Image aus Ihrer privaten Cloud wieder auf das Ersatzgerät in Ihrem Büro oder Homeoffice zurückgespiegelt werden. Die Daten sind mit 256+ Bit-Verschlüsselung in der Cloud stark abgesichert. Selbstverständlich erfolgen die Sicherungen und Wiederherstellungen durch unsere sehr stark verschlüsselten VPN-Tunnel. Zusätzlich bieten wir Ihnen "Versioned"-Backups an, mit einem Verlauf für eine gewünschte Zeitdauer.

- Intranet: Ein Server zur Ablage Ihrer internen Dokumente innerhalb eines dynamischen "Content Management" Systems oder Wikipedia Systems. Optional bieten wir Ihnen auch ein System zur Terminverwaltung ("Calendaring") an.

- Files: Für die Ablage der wichtigen Dateien in ihrer privaten Cloud schlagen wir FreeNAS vor, um alle handelsüblichen Betriebssysteme anbinden zu können. Es beinhaltet ein Webinterface, umfangreiche Datensicherung, Snapshots, Replizierung und Verschlüsselung. FreeNAS unterstützt vielfältige Protokolle.

Öffentliche Server

Sicherheit ist extrem wichtig, wenn Server am öffentlichen Internet angebunden sind. Wir erlauben deshalb für den eingehenden Traffic meistens nur einen Port (Protokoll) von außen. Für ausgehenden Traffic werden nur bestimmte Update-Server für Updates zugelassen. Wir hosten für Sie die folgenden, eigenen Internet-Server:

- Webserver (mit WordPress): Unser Ziel ist immer, Sicherheit und Geschwindigkeit möglichst nahe an das theoretische Maximum zu bringen. Unserer Datenzentrum ist direkt mit dem Internet-“Backbone” Verbunden. Wir führen gezielte Patches durch, um alle Komponenten auf dem sichersten und meist schnellsten Stand zu halten. Das ist eines der Alleinstellungsmerkmale in unserem Geschäftsmodell. Weitere Vorteile: 10 bis 100 mal schnellere Ladezeiten. Maximal mögliches SEO-Ranking durch Performance innerhalb der Europäischen Union. Ihr Open-Source-SSL-Zertifikat wird vier mal pro Monat aktualisiert und der Administratorzugang ist per IP oder Tunnel eingeschränkt.

- Mailserver: Traditionell ist der Mail-Verkehr zwischen dem sendenden Server und empfangenden Server weder abgesichert noch verschlüsselt. Für Mails innerhalb des eigenen Unternehmens-Verbundes schlagen wir Ihnen vor, beide Server in einem Paket zusammenzufassen. Damit wird verhindert, dass sich jemand dazwischen schaltet, solange Mails zwischen diesen Servern hin- und her laufen. Versender-Domaine und Empfänger-Domaine sollten also beide in Ihrer Cloud sein. Selbstverständlich soll der Traffic zwischen Ihrem Mailprogramm und Ihren Servern auch verschlüsselt sein.

- Videokonferenz-Server: Wir hosten Open-Source verschlüsselte Videokonferenz-Lösungen in Ihrer eigenen Cloud, in der niemand ohne ausdrückliche Einladung hinzutreten oder mithören kann.

- DNS-Server: Beim "Domain-Name-Service" werden Server und Domain Benennungen in dazugehörige IP Adressen umgewandelt. Trotz maximaler Absicherung in unseren internen, privaten Netzwerken, gibt es bei öffentlichen Netzwerken immer die Möglichkeit, dass Ihr Domain-Anbieter oder Nicht-Berechtigte mithören oder sogar die IP-Adresse schädlich verändern, so dass der Datenverkehr zu einem feindlichen Server umgeleitet wird. Wir können das DNS für Ihre private "öffentliche" Cloud hosten, um Sie gegen solche schädlichen Angriffe zu schützen.

Applikationsserver

Dies sind Server, die Ihren Betriebsprozessen dienen. Diese Server sind von Web Clients und Apps auf Desktops, Laptops und mobilen Endgeräten erreichbar. Ganz nach den Wünschen unserer Kunden bieten wir hier eine Palette von Möglichkeiten zwischen privaten und öffentliche Servern an. Wir bevorzugen Rust, Java und PHP als Programmiersprachen und Hosting-Plattformen.

BIO-7-stufiges Datenzugriffskonzept (© Gaastra GmbH 2021)

Um Ihre Daten zu schützen, untergliedern wir Ihr System in verschiedene getrennte Bereiche. Die jeweilen Abtrennungen unseres Datenzugrifsskonzepts können illustriert werden, indem die 7 Bereiche in unserem Datenzentrum mit einem Hotel verglichen werden. Jedes Level hat seine eigenen Zugangsberechtigungen, eigene Schutzvorrichtungen und ist meistens für die anderen Levels nicht zugänglich:

- Level 1 - "Ihre Stadt am Rückgrat" - Datenzentrum: Nur Mitarbeiter von Level 1 haben hier Zugang. Abgesichert wird gegen Brand, Wetter, Stromstörungen und Netzwerkausfall.

- Level 2 - "Ihr BIO Aparthotel in der Stadtmitte" - Colocation Partner: Prinzipiell hat hier nur Level 2 Zugang. Level 3 bekommt speziellen physikalischen Zugang zum eigenen Etage-Level 3, aber nur unter Begleitung eines Mitarbeiters von Level 2. Abgesichert wird auch hier gegen Brand, Wetter, Stromstörungen und Netzwerkausfall, besonders gegen "Distributed Denial of Service"(DDoS) Angriffe.

- Level 3 - "Ihre Premium BIO Etage im Hotel" - Physikalischer Server: Nur Level 3, d.h. wir, die Gaastra GmbH, haben hier den Management-Zugang über stark abgesicherte VPN-Tunnel. Obwohl Mitarbeiter von Level 2 theoretisch den physikalischen Zugang haben, bleibt das Etage-Level 3 doch geschützt, weil diese Mitarbeiter nicht über entsprechende VPN-Tunnel und Passwörter verfügen.

- Level 4 - "Ihr Flügel innerhalb der Etage" - Virtuelles Sub (Unter-) Netzwerk: Ab Level 4 ist alles virtuell und es gibt keinen physikalischen Zugang mehr. Wir, die Gaastra GmbH, haben hier Konsolen-Zugang über unsere Management-VPN-Tunnel. Der Kunde kann auch einen optionalen Zugang über einen eigenen VPN-Tunnel bekommen.

- Level 5 - "Ihr Apartment" - Virtueller Server: Wie bei Level 4 gibt es nur den Zugang für die Gaastra GmbH und optional für auch Sie, als Kunden, nochmals mit einer eigenen Absicherung. Im Unterschied zu Level 4 handelt es sich hier bei Level 5 um einen einzelnen Server (und nicht um ein Netzwerk aus mehreren Servern).

- Level 6 - "Die Haustechnik Ihres Apartments" - Die Backend(s) der Plattform: Dieser Bereich dient dem Administrator dazu, die Plattform zu konfigurieren. Hier schützen wir den Zugang per IP-Adresse oder VPN-Tunnel. Zudem braucht der Kunde hier ein "starkes" Passwort. Hier gibt es nur Zugang zu Level 6 und Level 7.

- Level 7 - "Der Salon" - Die Frontend(s) der Platform: Der Zugriff für Endkunden ist abgesichert über Passwörter mit möglicher Multi-Faktor-Authentifizierung (MFA), bei der die Zugangsberechtigung durch mehrere unabhängige Merkmale (Faktoren) überprüft wird. Im Falle einer Website kann dieser Zugriff auch ohne Authentifizierung erfolgen. Im Falle eines öffentlichen Servers streben wir an, dass über das öffentliche Internet nur Level 7 zugänglich ist.